Google Threat Intelligence Group виявила нову російську гібридну операцію (UNC5812), спрямовану як на зрив мобілізації в Україні, так і, ймовірно, для отримання персональних даних українських призовників. Зловмисники використовують Telegram-канал “Гражданская оборона” для розповсюдження шкідливого програмного забезпечення під виглядом “програми для відстеження місць перебування працівників ТЦК”.

За даними дослідників, операція розпочалася у вересні 2024 року. Зловмисники створили вебсайт civildefense[.]com.ua та відповідний Telegram-канал, через які поширюють шкідливе ПЗ для Windows та Android. Програми нібито дозволяють відстежувати місцеперебування працівників ТЦК, але насправді встановлюють на пристрої жертв шпигунське ПЗ PURESTEALER та CRAXSRAT.

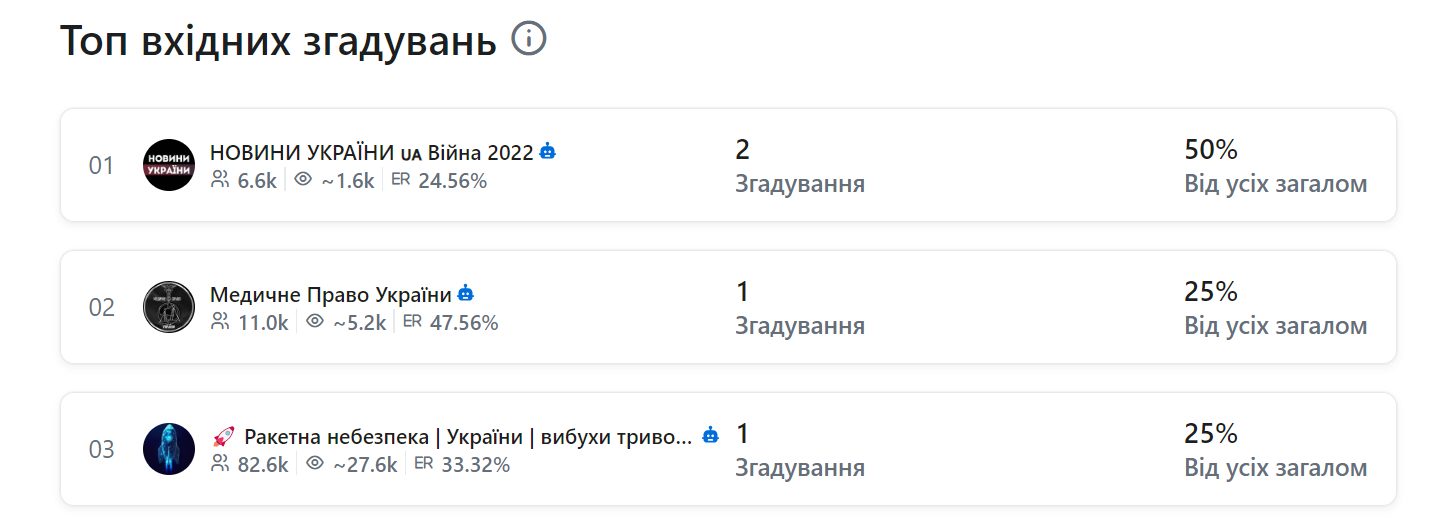

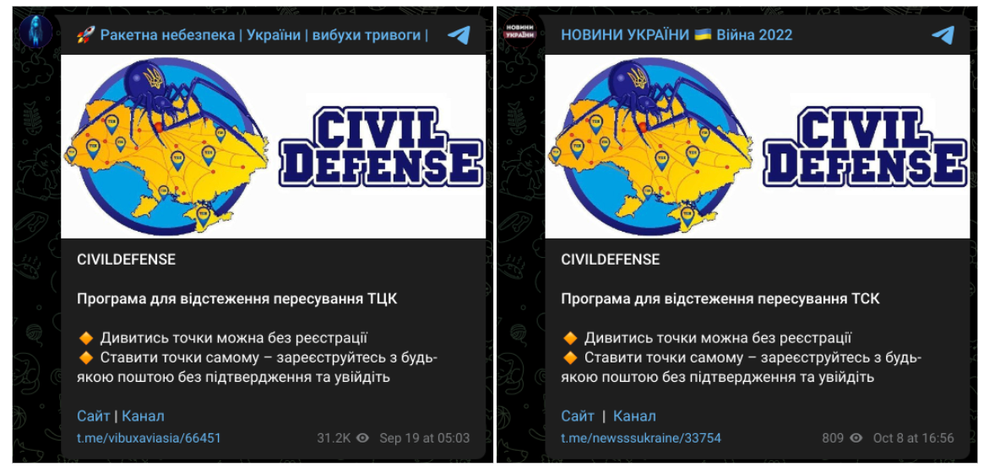

Для розповсюдження своїх матеріалів російські оператори купують рекламу в українських Telegram-каналах, зокрема в каналах з оповіщеннями про повітряні тривоги. Паралельно з розповсюдженням шкідливого ПЗ ведеться активна інформаційна кампанія проти мобілізації в Україні.

За даними Дослідницько-аналітичної групи InfoLight.UA, яка з травня 2022 року досліджує зловмисні російські наративи, подібні операції стали системними. Наразі важко оцінити, що саме було головною метою – отримання персональних даних українських чоловіків, які уникають мобілізації, звичайне кібершахрайство чи зловмисний вплив на мобілізацію, проте застосована схема є достатньо типовою.

Аналіз від InfoLight.UA

Дослідницько-аналітична група InfoLight.UA, яка з травня 2022 року системно досліджує російські дезінформаційні кампанії, виявила, що виявлена Google операція є частиною значно масштабнішої стратегії. Після того як пряма загроза окупації Києва зникла, росія кардинально змінила підхід до інформаційної війни, перейшовши від примітивних наративів про “другу армію світу” до складних багаторівневих операцій впливу.

Наші дослідження виявили три ключові напрямки роботи російської дезінформаційної машини проти мобілізації в Україні, які тісно переплітаються між собою.

Перший напрямок – створення фейків з високим емоційним впливом. Показовим прикладом стала історія про нібито вручення повісток на похоронах загиблих військових. Цей наратив з’явився в російських ЗМІ в січні 2024 року, після чого був “підтверджений” серією постановочних відео в TikTok. Характерно, що для створення первинного контенту використовувались анонімні акаунти з типовими для російських провокаторів ніками (наприклад, @vovk14888). Особи у відео зазвичай приховують обличчя балаклавами, змінюють голос та не мають розпізнавальних знаків.

Другий напрямок – створення “легітимних” джерел дезінформації. Яскравим прикладом стала операція з поширення фейку про “ТЦК в Молдові” у квітні 2024 року. Тут ми бачимо класичну схему: проросійський політик Tudor Șoilița з забороненої в Молдові партії ШОР створює провокаційне відео з українськими правоохоронцями, які перебували в місті Унгени на офіційному тренінгу FRONTEX. Далі цю інформацію синхронно, з різницею в кілька хвилин, починають поширювати нібито українські “правозахисники” та відверто проросійські канали. Після цього відбувається “легалізація” фейку через пост військовослужбовця ЗСУ Ігоря Криворучка, який підхоплюють десятки Facebook-груп.

Третій, найбільш системний напрямок – створення мережі “експертів” та “правозахисників”. Тут особливо показовим є зв’язок між антивакцинаторським рухом 2020-2021 років та сучасною антимобілізаційною кампанією. Одну з ключових ролей у цій мережі відіграє, наприклад, ГО “Доста-Україна”, яка має розгалужену структуру по всій країні. Про неї нещодавно дали великий матеріал колеги з Molfar. Її регіональні представники, такі як Мар’ян Чава у Львові, створюють провокації з представниками ТЦК, знімають їх на відео та поширюють через потужну мережу YouTube-каналів.

Ця мережа включає “юристів-блогерів” у всіх ключових регіонах: у Львові, в Одесі, у Києві, Полтаві, Чернівцях та інших містах. Їхні канали мають від 100 до 500 тисяч підписників, а окремі відео набирають до мільйона переглядів. Примітно, що ці ж особи раніше були активними противниками вакцинації та карантинних обмежень.

Особливу небезпеку становить те, що ці “експерти” активно цитуються центральними українськими ЗМІ. Це створює ефект легітимізації антимобілізаційних наративів у медіапросторі.

З кінця 2022 року InfoLight.UA використовує для моніторингу цих процесів платформу Osavul, що дозволило систематизувати інформацію про діяльність росії на зрив мобілізації. Наші дані показують, що ця мережа не просто поширює дезінформацію – вона намагається створити паралельні структури під виглядом “територіальних громад” та веде системну роботу з підриву довіри до державних інституцій.

Нижче подаємо повний переклад матеріалу від Google Threat Intelligence Group “Гібридна російська кампанія зі шпигунства та впливу має на меті скомпрометувати українських призовників та поширити антимобілізаційні наративи”.

Перед цим хочемо звернути увагу, що наведений в матеріалі приклад насправді про достатньо невеликий за охопленням канал. На максимумі, за даними Telemetr.io, він мав 500 підписників.

А канали, що його рекламували, мають всі ознаки накручених переглядів. Тобто – це фейкові канали, за якими ховається зловмисне програмне забезпечення та сайт, який виглядає як депозитарій.

Проте використані головні емоційні тригери для українців: роздача повісток (місце перебування працівників ТЦК) та повітряні тривоги. Враховуючи що у вересні та жовтні кількість дронових атак на тилові міста стала максимально інтенсивною, можна говорити про те, що це непоодинока та скоординована атака.

Google Threat Intelligence Group

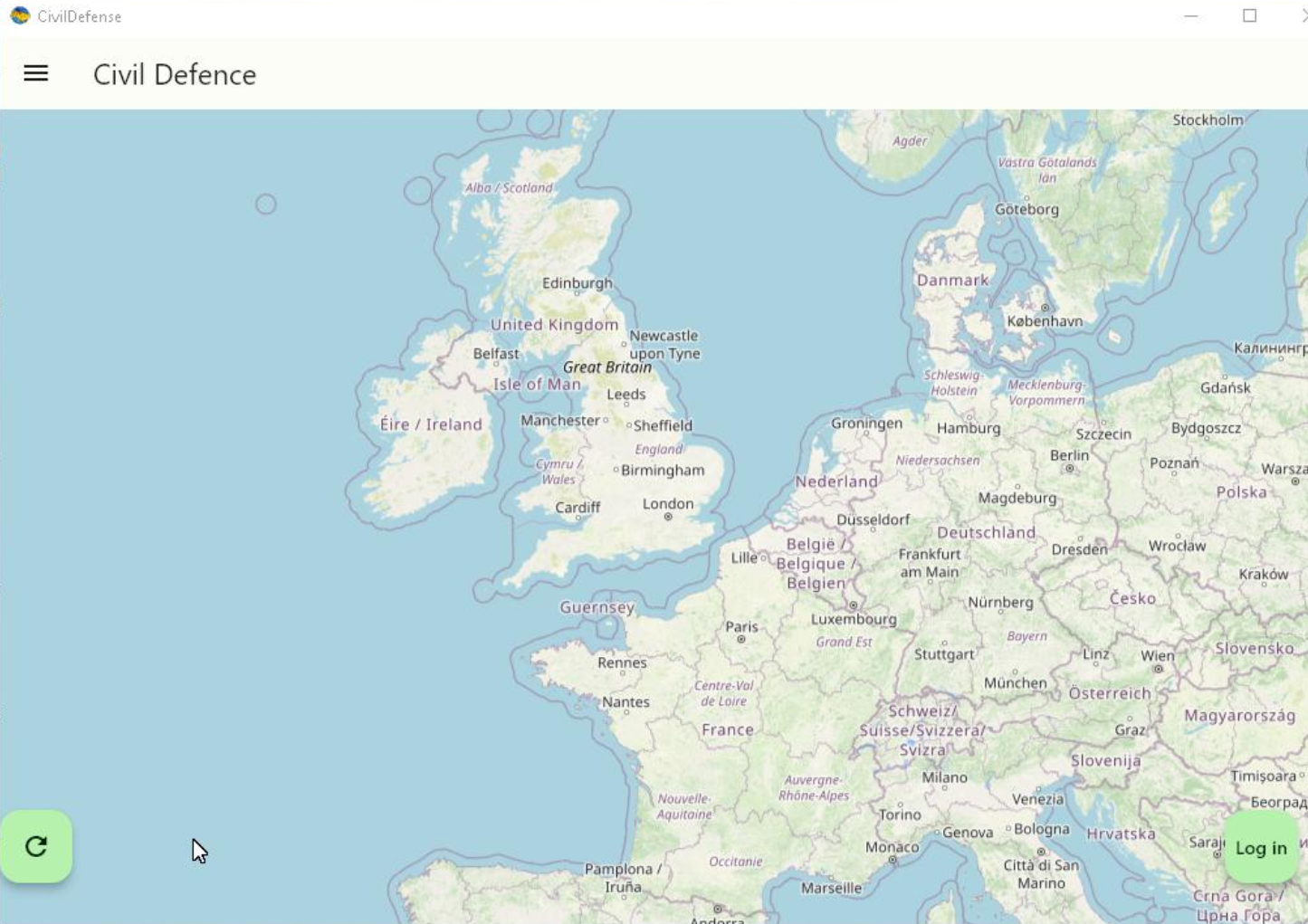

У вересні 2024 року Google Threat Intelligence Group (що складається з Google Threat Analysis Group (TAG) та Mandiant) виявила UNC5812, ймовірну російську гібридну операцію зі шпигунства та впливу, яка розповсюджувала шкідливе програмне забезпечення для Windows та Android, використовуючи Telegram-персону під назвою “Civil Defense”. “Гражданская оборона” стверджує, що є постачальником безкоштовного програмного забезпечення, призначеного для того, щоб потенційні призовники могли переглядати та обмінюватися краудсорсинговими адресами українських військових вербувальників. Якщо встановити ці програми з вимкненим захистом Google Play, вони доставляють жертві варіант товарного шкідливого програмного забезпечення для конкретної операційної системи разом із картографічним додатком-приманкою, який ми відстежуємо під назвою SUNSPINNER. Окрім використання свого Telegram-каналу та веб-сайту для доставки шкідливого програмного забезпечення, UNC5812 також активно займається діяльністю з впливу, поширюючи наративи та вимагаючи контент, спрямований на підрив підтримки мобілізаційних зусиль України..

Малюнок 1: Персона UNC5812 “Цивільний захист”

Націлювання на користувачів Telegram.

Операції з доставки шкідливого програмного забезпечення UNC5812 здійснюються як через підконтрольний зловмисникам Telegram-канал@civildefense_com_uaта веб-сайт, розміщений за адресою civildefense[.]com.ua. Відповідний веб-сайт був зареєстрований у квітні 2024 року, але Telegram-канал був створений лише на початку вересня 2024 року, коли, на нашу думку, кампанія UNC5812 почала повноцінно функціонувати. Для залучення потенційних жертв до цих ресурсів, контрольованих актором, ми вважаємо, що UNC5812, ймовірно, купує розкручені пости в легальних, створених україномовних Telegram-каналах.

- 18 вересня 2024 року було помічено легітимний канал із понад 80 000 підписників, присвячений ракетним оповіщенням, який просував телеграм-канал і веб-сайт “Гражданской обороны” серед своїх підписників.

- Додатковий україномовний новинний канал просував пости “Гражданской обороны” нещодавно, 8 жовтня, що вказує на те, що кампанія, ймовірно, все ще активно шукає нові україномовні спільноти для цілеспрямованого залучення..

- Канали, на яких просуваються дописи “Гражданской обороны”, рекламують можливість зв’язатися з їхніми адміністраціями щодо можливостей спонсорства. Ми підозрюємо, що це ймовірний вектор, який UNC5812 використовує, щоб звернутися до відповідних законних каналів для збільшення охоплення операції.

Малюнок 2: Пропаганда “Цивільної оборони” в україномовних спільнотах, присвячених ракетним попередженням і новинам

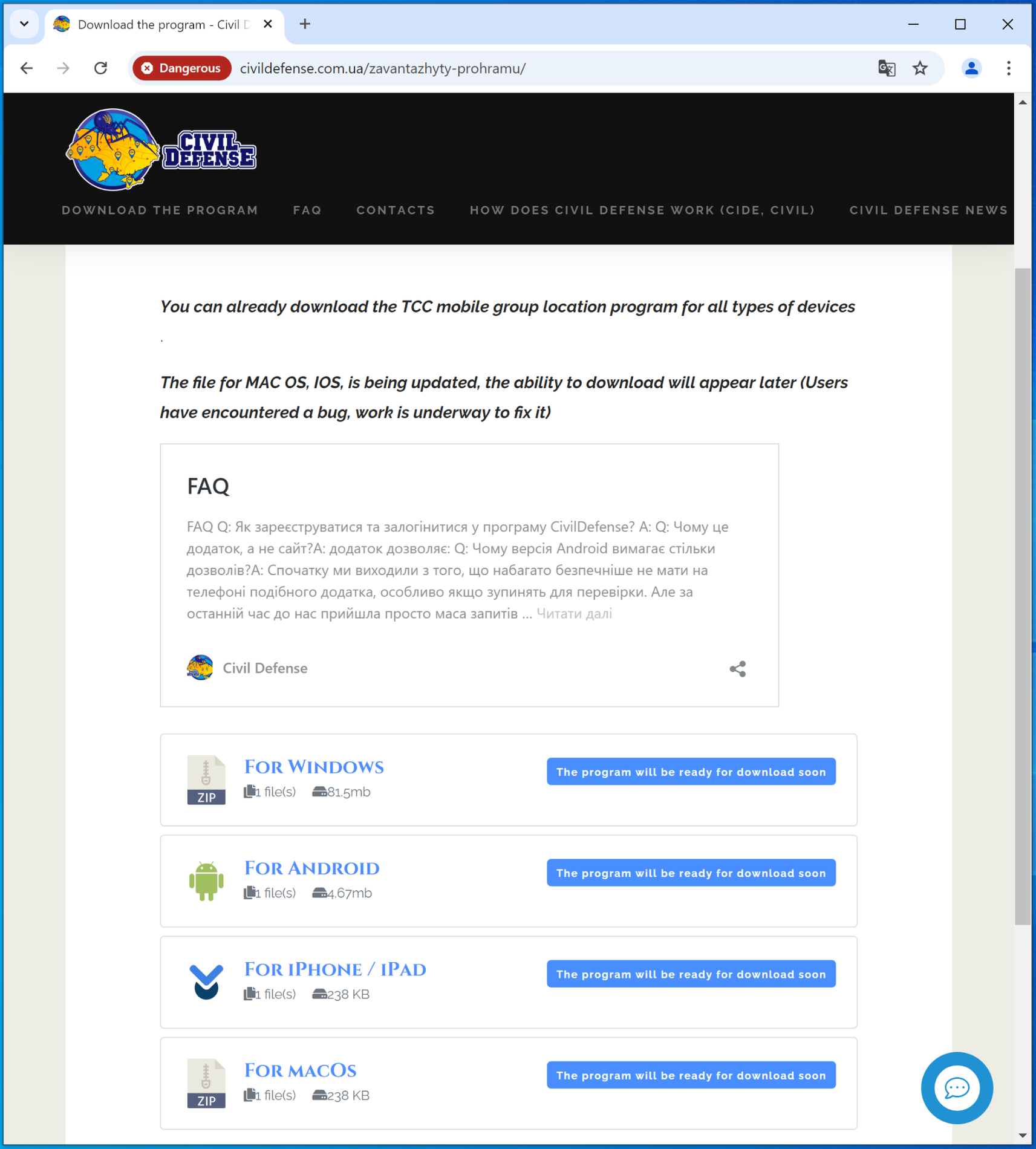

Кінцева мета кампанії – змусити жертв перейти на підконтрольний UNC5812 веб-сайт “Цивільний захист”, який рекламує кілька різних програм для різних операційних систем. Встановлення цих програм призводить до завантаження різних сімейств товарного шкідливого програмного забезпечення..

- Для користувачів Windows, веб-сайт надає завантажувач, який публічно відстежується як Pronsis Loader, написаний на PHP, який компілюється у байт-код віртуальної машини Java (JVM) з використанням відкритого вихідного кодуJPHP проект. Після запуску Prosnis Loader ініціює заплутаний ланцюжок доставки шкідливого програмного забезпечення, в результаті чого з’являється SUNSPINNER та викрадач товарної інформації, широко відомий як PURESTEALER..

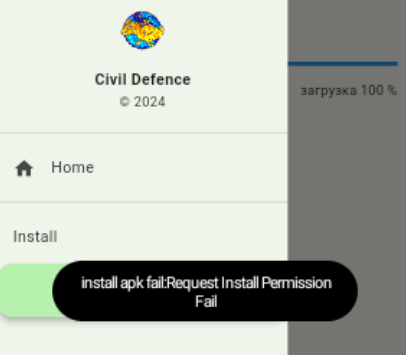

- Для користувачів Android шкідливий APK-файл намагається встановити варіант комерційно доступного бекдору для Android CRAXSRAT. Спостерігалися різні версії цього корисного навантаження, включаючи варіант, що містить SUNSPINNER на додаток до корисного навантаження CRAXSRAT.

- Хоча веб-сайт Цивільної оборони також рекламує підтримку macOS і iPhone, на момент аналізу були доступні лише програми для Windows і Android.

Малюнок 3: Сторінка завантаження, перекладена з української мови

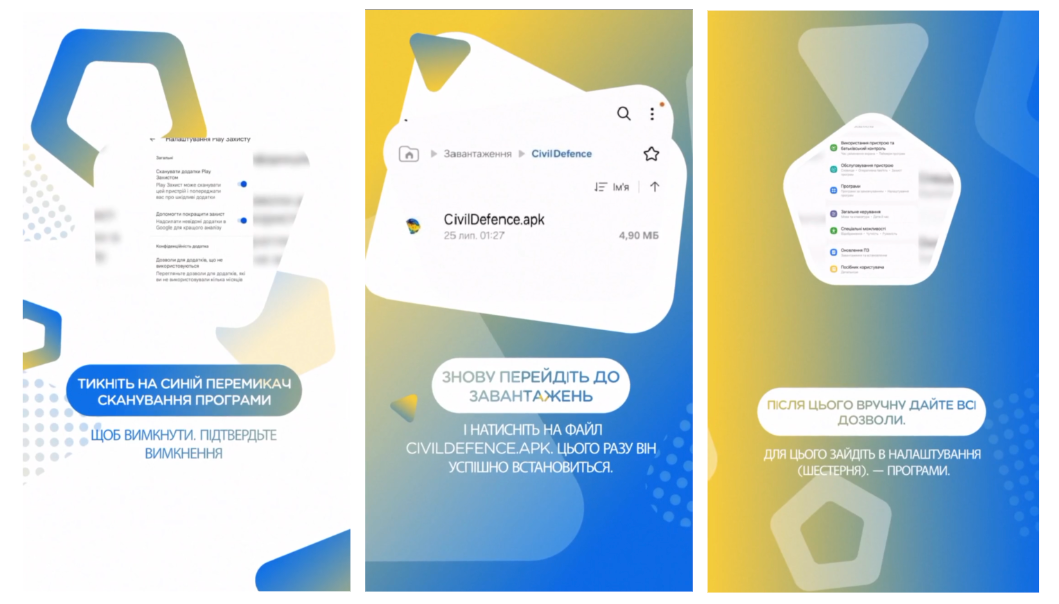

Прикметно, що веб-сайт “Цивільної оборони” також містить нетрадиційну форму соціальної інженерії, покликану запобігти підозрам користувачів щодо доставки APK поза межами App Store та виправдати широкі дозволи, необхідні для встановлення CRAXSRAT. .

- У розділі поширених запитань на веб-сайті міститься натягнуте виправдання того, що додаток для Android розміщено поза межами App Store, припускаючи, що це спроба “захистити анонімність і безпеку” своїх користувачів, і спрямовуючи їх до набору супровідних відеоінструкцій. .

- В україномовних відеоінструкціях жертвам пропонується відключити Google Play Protect – сервіс, який використовується для перевірки додатків на наявність шкідливого функціоналу при їх встановленні на пристрої Android, а також вручну ввімкнути всі дозволи після успішного встановлення шкідливого програмного забезпечення.

Малюнок 4: Скріншоти відеоінструкцій з вимкнення Google Play Protect та ручного ввімкнення дозволів CRAXSRAT

Операція з протидії мобілізації

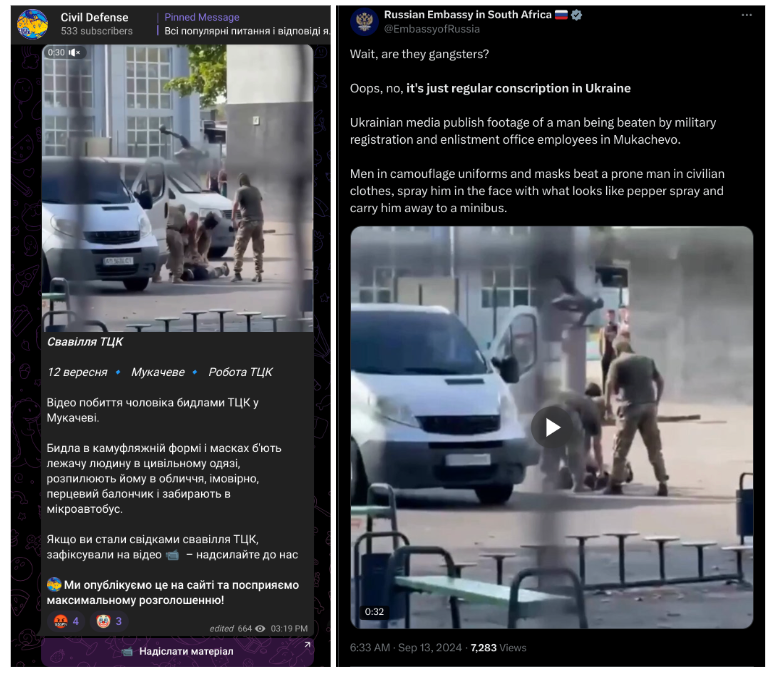

Паралельно з розповсюдженням шкідливого програмного забезпечення та отриманням доступу до пристроїв потенційних призовників, UNC5812 також займається інформаційно-пропагандистською діяльністю з метою підриву мобілізації та призову на військову службу в Україні. Телеграм-канал групи активно використовується для того, щоб закликати відвідувачів і підписників завантажувати відео з “недобросовісними діями територіальних призовних пунктів” – контент, який, на нашу думку, призначений для подальшого оприлюднення з метою посилення антимобілізаційних наративів UNC5812 і дискредитації українських військових. При натисканні на кнопку “Надіслати матеріал” відкривається чат з контрольованим зловмисником https://t[.]me/UAcivildefenseUA аккаунтом..

- На веб-сайті Цивільної оборони також є україномовні антимобілізаційні зображення та контент, включаючи спеціальний розділ новин, який висвітлює ймовірні випадки несправедливої практики мобілізації..

- Антимобілізаційний контент, розміщений на веб-сайті групи та в її Telegram-каналі, схоже, походить із ширших проросійських екосистем соціальних медіа. Принаймні в одному випадку відео, опубліковане UNC5812, було поширене днем пізніше посольством Росії в акаунті X у Південній Африці.

Малюнок 5: Телеграм UNC5812 та російський урядовий акаунт “X” публікують одне й те саме відео в безпосередній близькості один від одного, що підкреслює їхню спільну спрямованість на антимобілізаційні наративи

Аналіз шкідливого програмного забезпечення

UNC5812 керує двома унікальними ланцюгами доставки шкідливого програмного забезпечення для пристроїв на базі Windows та Android, які розповсюджуються з веб-сайту групи, розміщеного за адресою civildefense[.]com[.]ua. Спільним між цими різними ланцюгами доставки є паралельна доставка картографічної програми-приманки, що відстежується як SUNSPINNER, яка показує користувачам карту з нібито місцезнаходженням українських військовослужбовців з командно-контрольного сервера (C2), підконтрольного бойовикам..

SUNSPINNER.

SUNSPINNER (MD5: 4ca65a7efe2e4502e2031548ae588cb8) – це додаток-приманка з графічним інтерфейсом користувача (GUI), написаний з використанням фреймворку Flutter і скомпільований для середовищ Windows і Android. Під час запуску SUNSPINNER намагається розпізнати нове ім’я хосту “внутрішнього сервера” з http://h315225216.nichost[.]ru/itmo2020/Student/map_markers/mainurl.json, за яким слідує запит маркерів карти з https://fu-laravel.onrender[.]com/api/markers, які потім відображаються у графічному інтерфейсі програми.

Відповідно до функціональності, заявленої на веб-сайті Цивільної оборони, SUNSPINNER здатний відображати краудсорсингові маркери з місцями розташування українських військових вербувальників, з можливістю для користувачів додавати свої власні маркери. Однак, незважаючи на обмежену функціональність, необхідну для реєстрації та додавання маркерів, карта, що відображається, не містить жодного реального внеску користувачів. Всі маркери, присутні у файлі JSON, витягнутому з інфраструктури C2 SUNSPINNER, були додані в один день одним і тим же користувачем.

Малюнок 6: Додаток-приманка для моніторингу місцезнаходження українських військовослужбовців-вербувальників

Windows – Pronsis Loader to PURESTEALER

Завантажувач Windows, завантажений з сайту Цивільного захисту, CivilDefense.exe (MD5: 7ef871a86d076dac67c2036d1bb24c39), є кастомною збіркою Pronsis Loader, нещодавно виявленого товарного шкідливого програмного забезпечення, яким користуються здебільшого зловмисники, що мають фінансову мотивацію.

Завантажувач Pronsis використовується для отримання як бінарного файлу-приманки SUNSPINNER, так і завантажувача другого етапу “civildefensestarter.exe” (MD5: d36d303d2954cb4309d34c613747ce58), який ініціює багатоступеневий ланцюжок доставки за допомогою серії архівів, що саморозпаковуються, і в кінцевому підсумку виконує PURESTEALER на пристрої жертви. Завантажувач другого етапу написаний на PHP і компілюється в байт-код віртуальної машини Java (JVM) з використанням відкритого коду JPHP project, а потім збирається у вигляді виконуваного файлу Windows. Цей файл автоматично виконується інсталятором CivilDefense. .

Кінцевим корисним навантаженням є PURESTEALER (MD5: b3cf993d918c2c61c7138b4b8a98b6bf), сильно заплутаний товарний інфо-крадій, написаний на .NET, який призначений для крадіжки даних браузера, таких як паролі та файли cookie, криптовалютні гаманці, а також з різних інших додатків, таких як поштові клієнти та клієнти електронної пошти. PURESTEALER пропонується для продажу компанією “Pure Coder Team” за ціною від $150 за місячну підписку до $699 за довічну ліцензію..

Android – CraxsRAT.

Файл Android Package (APK), завантажений з веб-сайту Цивільної оборони “CivilDefensse.apk” (MD5: 31cdae71f21e1fad7581b5f305a9d185) є варіантом комерційно доступного бекдору для Android CRAXSRAT. CRAXSRAT надає функціональність, типову для стандартного бекдору для Android, включаючи управління файлами, управління SMS, збір контактів і облікових даних, а також ряд можливостей моніторингу місцезнаходження, аудіо та натискання клавіш. Подібно до PURESTEALER, він також доступний для продажу на підпільних форумах..

Зразок Android, який поширювався під час аналізу, відображав лише заставку з логотипом “Гражданская оборона”. Однак додатково ідентифікований зразок (MD5: aab597cdc5bc02f6c9d0d36ddeb7e624) містив той самий додаток-приманку SUNSPINNER, що і в ланцюжку доставки для Windows. При відкритті ця версія запитує у користувача дозвіл REQUEST_INSTALL_PACKAGES для Android, який, у разі надання, завантажує корисне навантаження CRAXSRAT з http://h315225216.nichost[.]ru/itmo2020/Student/map_markers/CivilDefense.apk..

Малюнок 7: Повідомлення про помилку, що відображається, якщо користувач не надає REQUEST_INSTALL_PACKAGESдозвіл

Захист наших користувачів

У рамках боротьби з серйозними загрозами ми використовуємо результати наших досліджень для підвищення безпеки продуктів Google. Після виявлення всі виявлені веб-сайти, домени та файли додаються до Безпечного перегляду, щоб захистити користувачів від подальшої експлуатації.

Google також постійно відстежує наявність шпигунських програм для Android, і ми розгортаємо та постійно оновлюємо засоби захисту в Google Play Protect, який пропонує користувачам захист у Google Play та поза ним, перевіряючи пристрої на наявність потенційно шкідливих програм незалежно від джерела встановлення. Примітно, що веб-сайт цивільної оборони UNC5812 спеціально включив контент соціальної інженерії та детальні відеоінструкції про те, як цільовому користувачеві вимкнути Google Play Protect і вручну ввімкнути дозволи на Android, необхідні CRAXSRAT для функціонування. Безпечний перегляд також захищає користувачів Chrome на Android, показуючи їм попередження перед відвідуванням небезпечних сайтів. Інфраструктура сканування додатків захищає Google Play і дає змогу Verify Apps додатково захищати користувачів, які встановлюють додатки не з Google Play. .

Ми також поділилися нашими висновками з національними органами влади України, які вжили заходів, щоб перешкодити проведенню кампанії, заблокувавши дозвіл підконтрольного актору веб-сайту “Гражданская оборона” на національному рівні.

Резюме.

Гібридна шпигунська та інформаційна операція UNC5812 проти потенційних українських призовників є частиною більш широкого сплеску оперативного інтересу з боку російських суб’єктів загрози після змін, внесених до національного мобілізаційного законодавства України у 2024 році. Зокрема, ми спостерігаємо посилення націленості на потенційних призовників після запровадження в Україні національної цифрової військової ідентифікації, яка використовується для управління даними військовозобов’язаних та прискорення набору на військову службу. Відповідно до дослідження EUvsDisinfo, ми також продовжуємо спостерігати наполегливі зусилля проросійських суб’єктів впливу, спрямовані на поширення меседжів, що підривають мобілізаційні заходи в Україні та сіють недовіру суспільства до посадових осіб, які їх проводять.

З точки зору технології, кампанія UNC5812 є дуже характерною для акценту, який Росія робить на досягненні когнітивного ефекту за допомогою своїх кіберможливостей, і підкреслює важливу роль, яку додатки для обміну повідомленнями продовжують відігравати у розповсюдженні шкідливого програмного забезпечення та інших кібервимірах війни Росії в Україні. Ми вважаємо, що доки Telegram залишається критично важливим джерелом інформації під час війни, він майже напевно залишатиметься основним вектором кібер-активності для цілого ряду пов’язаних з Росією видів шпигунства та впливу. .

Індикатори компрометації

Для більш повного набору індикаторів компрометації UNC5812 для зареєстрованих користувачів доступна Google Threat Intelligence Collection.

| Індикатори компрометації | Контекст |

| civildefense[.]com[.]ua | Цільова сторінка UNC5812 |

| t[.]me/civildefense_com_ua | Телеграм-канал UNC5812 |

| t[.]me/UAcivildefenseUA | UNC5812 Telegram-акаунт |

| e98ee33466a270edc47fdd9faf67d82e | приманка SUNSPINNER |

| h315225216.nichost[.]ru | Розв’язувач, що використовується в приманці SUNSPINNER |

| fu-laravel.onrender[.]com | Ім’я хоста, що використовується в приманці SUNSPINNER |

| 206.71.149[.]194 | C2 використовується для перетворення URL-адрес дистрибутивів |

| 185.169.107[.]44 | Відкритий каталог, який використовується для розповсюдження шкідливого програмного забезпечення |

| d36d303d2954cb4309d34c613747ce58 | Дроппер завантажувача Pronsis |

| b3cf993d918c2c61c7138b4b8a98b6bf | PURESTEALER |

| 31cdae71f21e1fad7581b5f305a9d185 | CRAXSRAT |

| aab597cdc5bc02f6c9d0d36ddeb7e624 | CRAXSRAT з приманкою SUNSPINNER |

Залишити відповідь